ウェブサーバーの脆弱性で今ニュースになっているのが『SQLインジェクション』問題です。しかし専門家でない方がウェブサイトを運用している場合には、どのようにこの問題を検知・修正したらいいのかもわかりません。

IPA(情報処理推進機構)がサーバーのログを用意するだけで、このSQLインジェクション攻撃があったかどうかチェックしてくれるツールを公開しています。少し見てみましょう。

■『SQLインジェクション』攻撃とはいったい何なのか。IPAは以下のように説明しています。

「SQLインジェクション」は、データベースと連携を行うWebアプリケーションにおいて、SQL文を改ざんされ、意図していないデータベース操作が実行されてしまう問題です。データベース操作を行うSQL文を、ユーザからの入力値を用いて構成している場合に、想定外の入力を行うことによりSQL文の書き換えを行います。この脆弱性が存在する場合、アプリケーションが使用するデータベースアカウントの権限で、データベース操作を実行することが可能になります。不正にデータベースが操作されることにより、情報の漏洩、不正な更新・削除によるデータベースの破壊などの影響が考えられます。実行可能な操作はアプリケーションが使用するデータベースアカウントの権限に依存するため、不必要に大きな権限が与えられている場合、不正なプログラムの埋め込みなど、さらに被害が広がる可能性があります。

*『ウェブサイトの脆弱性検出ツール iLogScanner』IPA 解析結果説明文より引用

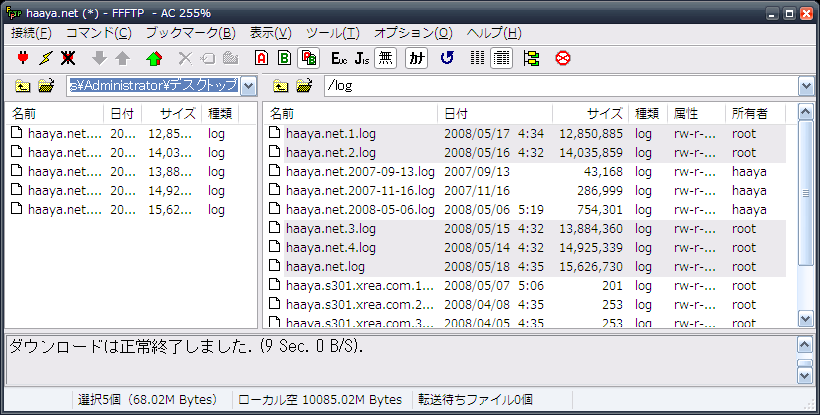

■それでは早速、サーバーの生ログを用意します。生ログの取得方法は以下からどうぞ。

解析は複数ファイルを一度にできますので、XREAでは5日分をダウンロードしておきます。

・XREAサーバーの生ログを見る。

http://haaya.net/?p=769

■次に以下のページにブラウザでアクセスし、規約を読んで同意したなら『次へ』。

・『ウェブサイトの脆弱性検出ツール』IPA

http://www.ipa.go.jp/security/vuln/iLogScanner/index.html

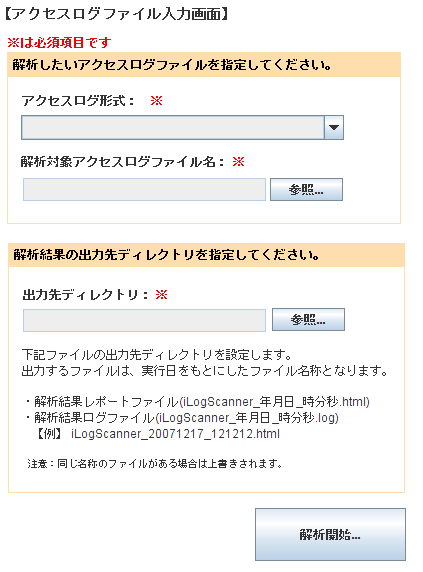

■アクセスログ形式に自分のサーバーの対応するものを選択します。

XREAなら『Apache HTTP Server1.3系/2.0系/2.2系のcommonタイプ』です。

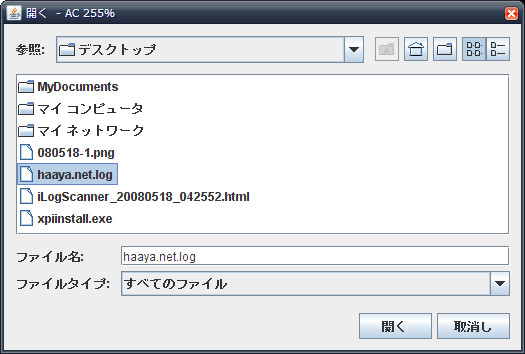

■『解析対象アクセスログファイル名』では『参照』をクリックしてローカルにアクセスする。あらかじめダウンロードしておいたログファイルを選択。複数ファイルも『CTRL』キーを押しながら左クリックで、選択可能。

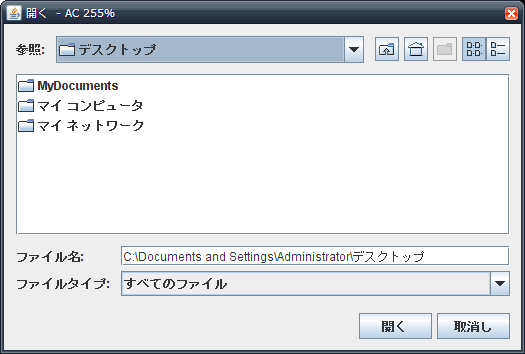

■さらに出力先ディレクトリを『参照』し、解析結果のファイルをどこに保存するのかを指定。

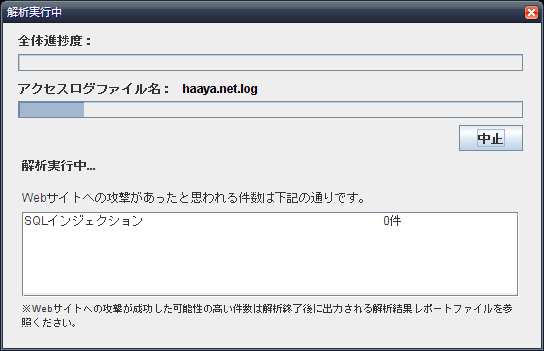

■『解析開始』で解析が始まる。一日20MB程度の生ログであっても結構早く解析してくれます。

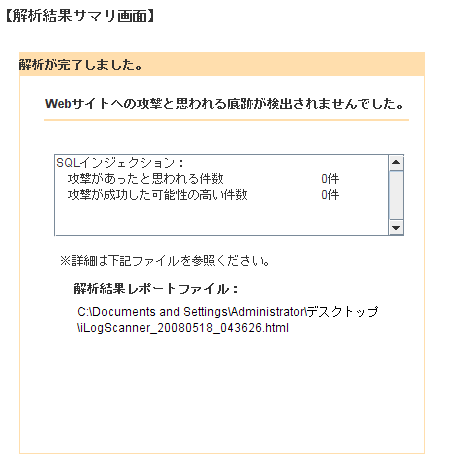

■解析が終了すると以下のような画面になります。

■ローカルにも解析結果ファイルができています。

*haaya.netでは『SQLインジェクション』攻撃はありませんでした。今後も注視していこうと思います。『SQLインジェクション』問題についてより深く知りたい方は以下からどうぞ。

・『SQLインジェクション攻撃に関する注意喚起』IPA

http://www.ipa.go.jp/security/vuln/documents/2008/200805_SQLinjection.html